Il contesto del cyber crime nell’ultimo biennio

Tutte le recenti indagini mostrano chiaramente come nell’ultimo biennio gli attacchi informatici hanno colpito con sempre maggiore frequenza e maggiore gravità, sia grandi sia piccole organizzazioni, pubbliche e private, con conseguenze da un punto di vista operativo, finanziario, legale e di immagine. Solo pochi giorni fa un attacco simultaneo ha colpito siti del governo, imprese, Tim, carabinieri e banche, nessuna organizzazione può sentirsi più al sicuro. D’altro canto, proteggere il perimetro aziendale è sempre più complesso e arduo: il lavoro agile o smart working e il ricorso a infrastrutture virtuali hanno praticamente frammentato e ormai quasi dissolto il perimetro informatico fisico delle imprese. Il tema della sicurezza informatica è destinato a diventare sempre più cruciale e fondamentale per tutte le organizzazioni e la sfida per i player internazionali è offrirle soluzioni efficaci e facili da implementare anche per le piccole e medie imprese, che non dispongono di team per la sicurezza dedicati. Bisogna offrire strumenti e risorse che possano rendere semplice la gestione, garantendo allo stesso tempo il livello di sicurezza necessario per fronteggiare minacce in costante evoluzione.

Una difesa multilivello per proteggere individui, sedi e ambienti IT

L’ecosistema delle aziende di oggi si caratterizza per un accesso a Internet da vari tipi di sedi e differenti ambienti IT, ognuno con le proprie particolarità. Per proteggere infrastrutture fisiche e/o virtuali, utenti, endpoint o ambienti Wi‑Fi, è fondamentale poter contare su soluzioni complete, evolute e di facile gestione. Quando si parla di difesa Multi-livello si fa riferimento in particolare a 3 tipologie di soluzioni che concorrono a mantenere il più elevato possibile il livello di sicurezza informatica:

- SOLUZIONI DI DIFESA PERIMETRALE,

- SOLUZIONI DI DIFESA DELL’ENDOPOINT

- SOLUZIONI DI DIFESA DEGLI ACCESSI

I diversi livelli di sicurezza della rete, degli endpoint, del Wi-Fi e della protezione delle identità lavorano insieme, accelerando i processi di rilevamento e di risposta alle minacce. In questo contesto WatchGuard è sicuramente all’avanguardia, con la sua soluzione Multi-livello Unified Security Platform® progettata per essere la difesa di sicurezza di rete più veloce, intelligente ed efficace del settore.

La difesa perimetrale di WatchGuard è basata sui Firewall UTM ad alte prestazioni Firebox, un componente fondamentale dell’architettura Unified Security Platform®.

In questo senso WatchGuard offre il portfolio di servizi di sicurezza di rete più completo sul mercato, dai più tradizionali IPS, GAV, controllo applicazioni, blocco dello spam e filtri web, fino a servizi più evoluti per la protezione dal malware avanzato, dal ransomware e dalla perdita di dati sensibili. WatchGuard offre una suite completa di servizi per la visibilità e la gestione delle reti:

In questo senso WatchGuard offre il portfolio di servizi di sicurezza di rete più completo sul mercato, dai più tradizionali IPS, GAV, controllo applicazioni, blocco dello spam e filtri web, fino a servizi più evoluti per la protezione dal malware avanzato, dal ransomware e dalla perdita di dati sensibili. WatchGuard offre una suite completa di servizi per la visibilità e la gestione delle reti:

Intrusion Prevention Service (IPS)

Intrusion Prevention Service (IPS)

Fornisce protezione in tempo reale dalle minacce, tra cui spyware, SQL injection, cross-site scripting e buffer overflow. Quando viene identificato un nuovo attacco, vengono registrate le caratteristiche che rendono unico l’attacco. Queste caratteristiche registrate sono definite come la firma dell’intrusione. IPS utilizza queste firme per identificare gli attacchi e bloccarli.

Reputation Enabled Defense (RED)

Reputation Enabled Defense (RED)

Utilizza un server di reputazione su cloud che assegna un punteggio di reputazione compreso tra 1 e 100 a ogni URL. Quando un utente accede a un sito Web, RED invia l’indirizzo Web (o URL) richiesto al server di reputazione che risponde con un punteggio. In base al punteggio di reputazione e alle soglie configurate localmente, RED determina se il Firebox deve eliminare il traffico, consentire il traffico e scansionarlo localmente con Gateway AntiVirus o consentire il traffico senza una scansione AntiVirus.

Network Discovery

Network Discovery

E’ un servizio in abbonamento che consente di rilevare i dispositivi sulle reti interne e di mostrarli su una mappa di rete nell’interfaccia utente Web di Fireware. La mappa Network Discovery è organizzata in base alle interfacce e alle reti di Firebox. Le informazioni mostrate per ogni dispositivo sulla tua rete sono: indirizzo IP, Nome dispositivo e nome host, Indirizzo MAC, Sistema operativo e servizi, Porte di rete aperte, Dispositivi di sicurezza mobile e stato di conformità

.

Filtro URL di WebBlocker

Filtro URL di WebBlocker

Blocca i siti sospetti per proteggere la rete da contenuti dannosi. Conserva la larghezza di banda della rete, contribuisce a prevenire la responsabilità legale rispetto ai contenuti inappropriati, accresce la produttività dei dipendenti e protegge da attacchi nocivi provenienti da siti web sospetti.

Application Control

Application Control

Application Control è un servizio che consente di monitorare e controllare l’utilizzo delle applicazioni sulla rete. Application Control utilizza oltre 1800 firme in grado di identificare e bloccare oltre 1000 applicazioni. Si possono selezionare le applicazioni per nome e scegliere di bloccare o consentire il traffico per ciascuna applicazione o categoria di applicazioni. È possibile utilizzare Controllo applicazioni per bloccare l’utilizzo di applicazioni specifiche e segnalare l’utilizzo e i tentativi di utilizzo delle applicazioni. Per alcune applicazioni, è possibile bloccare funzionalità specifiche, come il trasferimento di file. Application Control fornisce aggiornamenti frequenti alle firme delle applicazioni per mantenere aggiornata la protezione.

Gateway AntiVirus (GAV)

Gateway AntiVirus (GAV)

Gli hacker utilizzano molti metodi per attaccare i computer collegati in rete. I virus, inclusi worm e trojan, sono programmi informatici dannosi che si replicano automaticamente e inseriscono copie di se stessi in altri codici o documenti eseguibili sul computer. Quando un computer è infetto, il virus può distruggere file o registrare sequenze di tasti che possono essere utilizzate per violazioni, e furto di dati. Gateway AntiVirus funziona con i proxy SMTP, IMAP, POP3, HTTP, FTP, Explicit e TCP-UDP. Quando viene identificato un nuovo attacco, vengono registrate le caratteristiche che rendono unico il virus. Queste caratteristiche registrate sono conosciute come la firma. Gateway AntiVirus utilizza le firme per trovare i virus quando il contenuto viene scansionato dal proxy.

spamBlocker

spamBlocker

Le e-mail indesiderate, note anche come spam, riempiono quotidianamente la posta in arrivo. Un grande volume di spam, oltre a costituire una minaccia, consuma larghezza di banda, degrada la produttività dei collaboratori e spreca risorse di rete. spamBlocker utilizza una combinazione di regole, criteri di corrispondenza e reputazione del mittente per identificare e bloccare con precisione i messaggi di spam prima che raggiungano il server di posta. spamBlocker esamina l’intestazione e il corpo del messaggio di posta elettronica per identificare e bloccare lo spam. L’intestazione dell’e-mail può includere il dominio HELO, il mittente, i destinatari, l’IP di connessione e il DNS inverso dell’host di connessione. Per determinare se il messaggio è spam, spamBlocker analizza anche i dati grafici inclusi nel messaggio e-mail e negli allegati.

APT Blocker – Protezione dal malware avanzato

APT Blocker – Protezione dal malware avanzato

Un attacco APT (Advanced Persistent Threat) è un tipo di attacco di rete che utilizza malware avanzato ed exploit zero-day per ottenere l’accesso a reti e dati riservati per lunghi periodi di tempo. Gli attacchi APT sono altamente sofisticati e spesso prendono di mira istituzioni pubbliche e organizzazioni private di alto profilo ma negli ultimi mesi ha riguardato anche piccole e medie imprese. APT Blocker utilizza l’analisi dell’emulazione dell’intero sistema per identificare le caratteristiche e il comportamento del malware APT nei file e negli allegati e-mail che entrano nella rete. APT Blocker non utilizza le firme come altri scanner tradizionali, come i programmi antivirus. I file che entrano nella rete vengono scansionati e viene generato un hash MD5 del file. Questo hash MD5 viene inviato al data center basato su cloud APT Blocker tramite HTTPS. APT Blocker confronta il file con un database di file analizzati e restituisce immediatamente i risultati della scansione. Se l’analisi trova una corrispondenza con una minaccia malware nota, è possibile intraprendere un’azione immediata sul file, ad esempio bloccare, eliminare o mettere in quarantena il file. I risultati dell’analisi del file vengono archiviati in una cache locale in modo che se lo stesso file viene elaborato di nuovo possa essere immediatamente bloccato e riconosciuto.

Threat Detection and Response

Threat Detection and Response

E’ un servizio per ridurre al minimo le conseguenze che potrebbero essere causate da violazioni dei dati attraverso il rilevamento preventivo e la risoluzione automatica delle minacce alla sicurezza. TDR raccoglie e analizza i dati da Firebox e dagli endpoint sulla rete aziendale, per rilevare e rispondere in modo proattivo alle minacce alla sicurezza. TDR assegna punteggi a livello di minaccia in base a euristica, feed delle minacce e un servizio di verifica del malware basato su cloud.

DNSWatch™

DNSWatch™

E’ un servizio in abbonamento basato su cloud che può essere utilizzato per proteggere la rete, i dispositivi e gli utenti da domini dannosi. DNSWatch monitora le richieste DNS indipendentemente dal tipo di connessione, dal protocollo o dalla porta e dal fatto che le richieste vengano effettuate all’interno o all’esterno della rete. Quando un utente tenta di visitare un dominio Web dannoso o filtrato, nel browser viene visualizzata una pagina di blocco impedendone così l’accesso.

IntelligentAV™

IntelligentAV™

Utilizza l’intelligenza artificiale e l’apprendimento automatico per identificare e bloccare malware noti e sconosciuti. Poiché non si basa sulle firme, IntelligentAV può prevenire minacce comuni e sconosciute (zero-day). Utilizza due motori di scansione che lavorano insieme per aumentare la capacità di rilevare e bloccare il malware prima che possa entrare nella rete.

WatchGuard EPDR, la soluzione per la sicurezza completa degli endpoint.

WatchGuard EPDR riunisce le capacità di Endpoint Protection (EPP) ed Endpoint Detection and Response (EDR) in un unico prodotto facile da gestire per la massima sicurezza contro le sofisticate minacce agli endpoint. Consentendo il monitoraggio continuo degli endpoint, il rilevamento e la classificazione di tutte le attività, è in grado di individuare e bloccare i comportamenti anomali di utenti, macchine e processi. Allo stesso tempo, scopre proattivamente nuove tecniche e tattiche di hacking ed evasione per armare rapidamente le difesee anticipare così i potenziali attacchi.

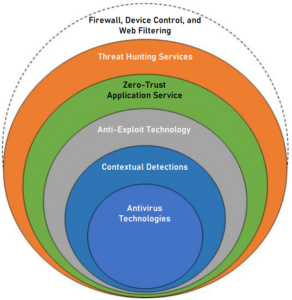

La piattaforma di sicurezza degli endpoint di WatchGuard non si affida a una sola tecnologia, ma ricorre a 5 tecnologie per ridurre le probabilità di successo degli autori delle minacce. Lavorando di concerto, queste tecnologie utilizzano le risorse in corrispondenza dell’endpoint per minimizzare il rischio di una violazione.

• Antivirus

• Antivirus

Utilizza le tradizionali signatures dei file e il controllo di eventuali malware tramite scansioni euristiche. Blocca preventivamente specifici URL riconducibili a ransomware.

• Contextual Detections

Si riferisce ai componenti che lavorano in background che eseguono analisi comportamentale per rilevare automaticamente le minacce, attivare gli avvisi e bloccare i contenuti dannosi.

• Anti-Exploit Technology

Protegge i processi in esecuzione sugli endpoint dalla loro compromissione. Fornisce dati sui processi in corso al livello Contextual Detections per rendere le rilevazioni più efficaci.

• Zero-Trust Application Service

Si basa sull’analisi contestuale delle risorse aziendali (utenti, dati e applicazioni ) per minimizzare il rischio sugli endpoint. Vengono classificati automaticamente il 99,98% di tutti i processi in esecuzione, esperti watchguard classificano manualmente il restante 0,02% cosi da raggiungere il 100% di classificazione.

• Threat Hunting Services

Scopre le minacce in agguato negli endpoint individuando una serie di indicatori deterministici di attacco (IoA). Linee guida attuabili, fornite in questi prodotti, consentono di rispondere rapidamente alle minacce con sicurezza.

Authpoint WatchGuard, l’autenticazione a più fattori.

La soluzione AuthPoint è un servizio di autenticazione a più fattori (MFA) basata su cloud che può essere implementata e gestita da qualsiasi luogo senza la necessità di componenti hardware, fornendo una valida alternativa ai prodotti on-premise che richiedono invece hardware e competenze maggiori per la gestione. L’AuthPoint di Watchguard è utilizzabile per la gestione degli accessi gestiti dal firewall (Mobile VPN, Access Portal, Management) oltre agli accessi diretti sui Devices (PC e SERVER) da parte degli utenti. Con l’utilizzo delle API di Authpoint è possibile espandere l’utilizzo dello strumento MFA in molteplici applicazioni di qualsiasi genere.

Le principali funzionalità includono:

- App AuthPoint – Una volta scaricata e attivata sullo smartphone di un utente, l’app AuthPoint permette agli utenti di vedere e gestire qualsiasi tentativo di accesso: usa messaggi push, una password monouso (OTP) o un codice QR (per l’autenticazione offline) come fattore supplementare per provare la tua identità. Inoltre, l’app è in grado di memorizzare autenticatori di terze parti come Google Authenticator, Facebook access, Dropbox e altro.

- Mobile Device DNA – WatchGuard usa un approccio innovativo per l’autenticazione dell’utente chiamato Mobile Device DNA che distingue i tentativi di accesso (login) clonati da quelli legitttimi. L’app AuthPoint crea firme personalizzate sul DNA dei dispositivi degli utenti e le aggiunge al calcolo dell’autenticazione. Il risultato è che i messaggi di autenticazione che non sono stati generati dal telefono legittimo dell’utente saranno respinti.

- Gestione Cloud-based – Il servizio AuthPoint gestito sulla piattaforma cloud di WatchGuard ha un’interfaccia intuitiva e pratica che consente alle aziende di vedere report e alert, e configurare e gestire i deployment. AuthPoint è una soluzione in cloud che non richiede apparati on-premise, il che riduce le dispendiose attività di implementazione e gestione.

- Integrazioni di Terze Parti – L’ecosistema di WatchGuard include dozzine di integrazioni di partner esterni con AuthPoint, permettendo alle aziende di richiedere agli utenti di autenticarsi prima di accedere alle applicazioni cloud sensibili, a VPN e alle reti. Inoltre, AuthPoint supporta lo standard SAML, consentendo agli utenti di effettuare il login una volta sola per accedere a una gamma completa di applicazioni e servizi.

Protezione MFA efficace con DNA mobile univoco:

AuthPoint utilizza un DNA per dispositivo mobile che corrisponde al telefono dell’utente autorizzato quando si concede l’accesso a sistemi e applicazioni. Pertanto, se un aggressore clonasse il dispositivo di un utente nel tentativo di accedere a un sistema protetto, verrebbe bloccato perché il DNA del dispositivo risulterebbe differente. L’autenticazione tramite APP sfrutta 3 metodologie: Push, Qrcode, One-Time password. E’ anche possibile utilizzare dei Token Hardware (anche di terze parti) per sfruttare l’accesso tramite One-Time password.

Una soluzione di cyber security completa e facile da gestire anche per le PMI

Tutti i servizi di sicurezza WatchGuard vengono offerti come soluzione integrata all’interno dell’Unified Security Platform®, strutturata per la sicurezza e protezione multilivello: potente, completa, automatizzata, intelligente, trasparente. Con WatchGuard, non si è obbligati a scegliere tra sicurezza e prestazioni. Unified Security Platform® è pronta per offrire l’intero portfolio di servizi di sicurezza, insieme a una suite di strumenti di gestione e visibilità che vi permetteranno di stare al passo con il mutevole panorama delle minacce informatiche.

In conclusione

Oggi più che mai è importante adottare tutte le misure necessarie per proteggere la propria azienda dagli attacchi informatici, proteggersi significa evitare intrusioni malevoli nel proprio sistema informatico e mantenere dati e informazioni al sicuro!

G&B da oltre 10 anni è Gold partner di WatchGuard per le soluzioni di sicurezza informatica, leader internazionale che offre un’ampia gamma di appliance hardware, virtuali e Cloud UTM, per garantire a ogni organizzazione i più completi e sofisticati servizi di sicurezza informatica.

G&B da oltre 10 anni è Gold partner di WatchGuard per le soluzioni di sicurezza informatica, leader internazionale che offre un’ampia gamma di appliance hardware, virtuali e Cloud UTM, per garantire a ogni organizzazione i più completi e sofisticati servizi di sicurezza informatica.